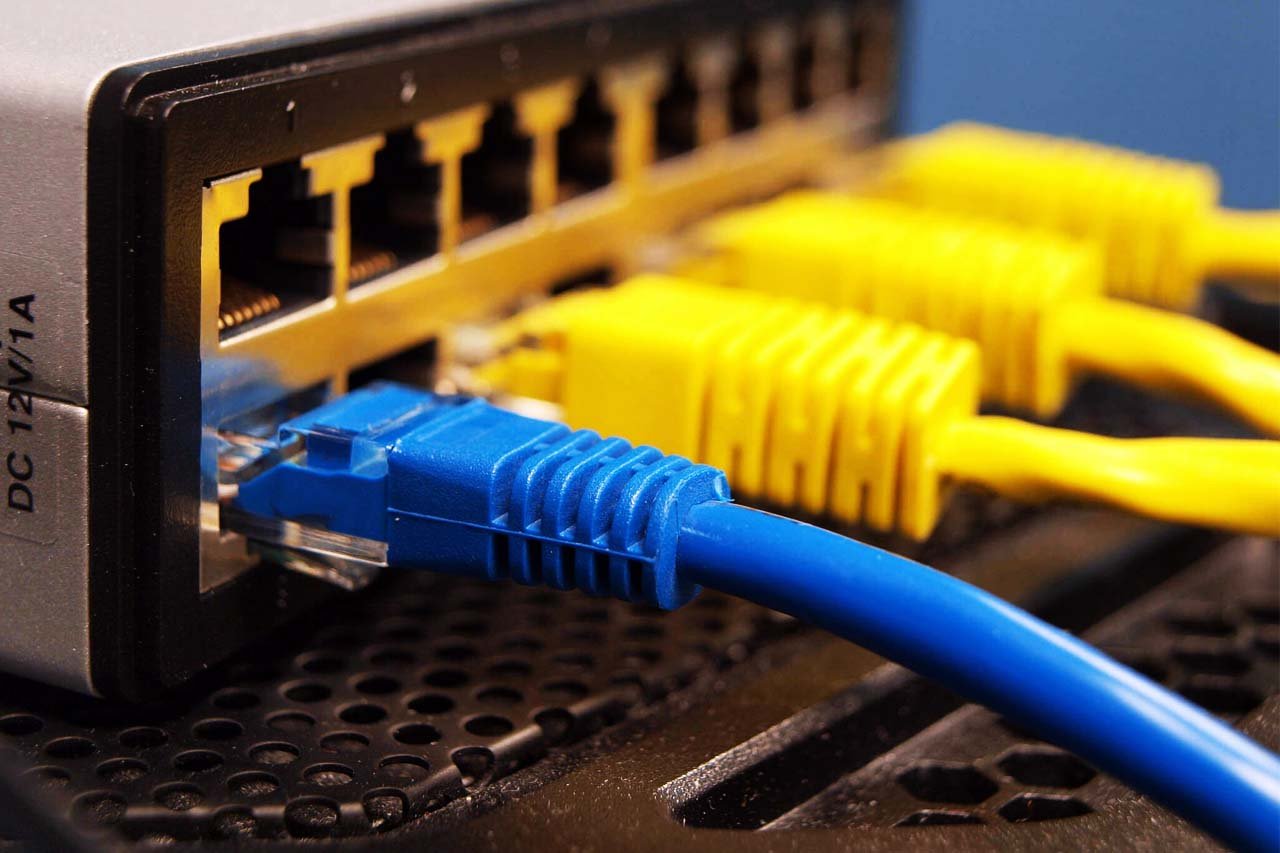

Duas semanas atrás a D-Link anuncionou a introdução de um CAPTCHA para confirmar a alteração das configurações de alguns dos roteadores wireless da marca. De acordo com a empresa, o objetivo é impedir que usuários que tiveram suas máquinas tomadas por malware (vírus ou cavalos de Tróia) tenham a configuração de DNS dos seus roteadores modificada sem que o usuário saiba.

A alteração do DNS no roteador wireless permite que os acessos sejam redirecionados para um site escolhido por um hacker. Ao redirecionar acessos legítimos, é possível fazer você acreditar que está acessando um site legítimo de online banking, por exemplo, quando na verdade está acessando um site falso. O seu número de conta e senha podem então ser capturados e acabar nas mãos de outra pessoa. As possibilidades de ataques com o redirecionamento de DNS são inúmeras e certamente existem maneiras ainda mais criativas de empregar a alteração de DNS em ataques.

Um CAPTCHA é um teste apresentado por um sistema para garantir que quem está interagindo com esse sistema é um ser humano. Em geral esses testes se baseiam na interpretação de informações, como dizer quantas vogais existem em uma palavra ou escolher um sinônimo para essa palavra. Esses testes são comuns em sites de e-mail gratuito e armazenamento online de dados para evitar que hackers automatizem a criação de contas para armazenar software pirata, por exemplo.

A primeira coisa que pensei quando li a notícia é que se a máquina do usuário já está tomada por um vírus, esse vírus tem controle total da máquina e pode alterar o DNS na própria máquina do usuário sem a complexidade de ter que acessar a configuração de um roteador que pode ser de qualquer marca! Além disso, por que só a D-Link introduziu esse recurso e outros fabricantes não fizeram o mesmo? A resposta não tão óbia.

A configuação de um roteador depende necessariamente de acesso autorizado (administrativo) à ele. Se algum malware consegue acessar administrativamente um roteador a ponto de alterar a configuração de DNS, tem algo errado com o controle de acesso ao roteador. A D-Link alega que alguns malwares capturam a senha do usuário quando ela é digitada no teclado da máquina contaminada. A captura de teclado é um ataque muito comum e é por isso que existem os "teclados virtuais". Implementar um teclado virtual é muito mais rápido e eficaz do que introduzir um CAPTCHA a cada tela de configuração, especialmente quando lembramos que normalmente o firmware de um roteador deve ser uma peça bem pequena de código.

Para mim, a história só faz sentido se imaginarmos que é possível contornar toda a autenticação e obter acesso diretamente às páginas de configuração, possivelmente explorando uma vulnerabilidade mais grave (e mais cara de corrigir) no sistema operacional do roteador. Pior ainda se essa vulnerabilidade puder ser explorada remotamente, ainda que o usuário não permita administração remota via Internet do seu roteador. Teoria das conspiração? Talvez, mas até entender melhor o que de fato está por trás disso, se eu tiver que escolher entre um roteador D-Link e outra marca acho que vou ficar com a outra marca. Se a ideia da D-Link ao introduzir esse recurso era apenas "marketing", o tiro pode sair pela culatra se mais nerds de plantão como eu pensarem da mesma forma.

A propósito, um CAPTCHA não é um recurso de segurança. Ele serve para diferenciar uma máquina de um ser humano. Se um sistema só é seguro se houver a garantia de que ele não é utilizado por máquinas, esse sistema não é seguro. Talvez a segurança se baseie no fato de que seres humanos cometem erros ou não são tão rápidos ou persistentes quanto um programa desenhado com o propósito de invadir outros sistemas.

Respostas recomendadas

Crie uma conta ou entre para comentar

Você precisa ser um usuário para fazer um comentário

Criar uma conta

Crie uma nova conta em nossa comunidade. É fácil!

Crie uma nova contaEntrar

Já tem uma conta? Faça o login.

Entrar agora